1、ntfs工具一扫就出来了。

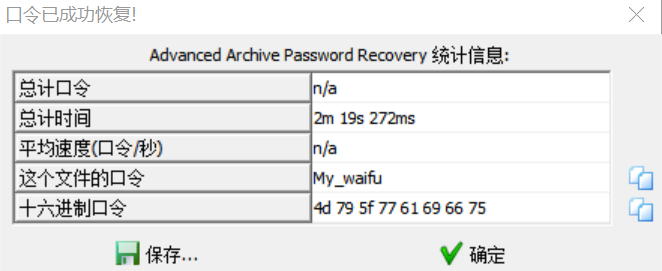

1、flag3.zip用ziperello爆出密码183792

2、doc文件的数字提示就是帧数,

..... https://www.cnblogs.com/wrnan/... https://www.cnblogs.com/wrnan/p/... https://www.cnblogs.com/wrnan/p/... https://www.cnblogs.com/wrnan/,敲击码,得到wllm

dXBfdXBfdXA=,base64解得up_up_up,2个组合能解开flag2.zip

3、用HxD打开jpg,搜索关键字swpu。

1、分析镜像:volatility -f memory.img imageinfo

查看进程:volatility -f memory.img --profile=Win2003SP1x86 pslist

查看之前运行过的进程: volatility -f memory.img --profile=Win2003SP1x86 userassist

提取进程:volatility -f memory.img --profile=Win2003SP1x86 memdump -p 1992 --dump-dir=https://www.cnblogs.com/wrnan/p/

foremost分离1992.dmp

扫QR code得到:

加上给了key和vi(偏移量),aes decode,模式(ECB)。

选为波形dB(W),用au看到的地址码为:

1、zip伪加密

2、title和图片都提示佛,与佛论禅。

1、base64隐写

类似题:攻防世界base64stego

1、分析镜像:volatility -f mem.raw imageinfo

2、查看进程:volatility -f mem.raw pslist --profile=Win7SP1x86_23418

观察到的可疑进程:

- TrueCrypt.exe 磁盘加密工具

- notepad.exe 自带记事本

- mspaint.exe 自带画图工具

- iexplore.exe IE浏览器

- DumpIt.exe 内存镜像提取工具

提取进程试试:

得到3524.dmp,foremost分离,zip给加密了

既然用了画图工具,那就提取内存的图片:

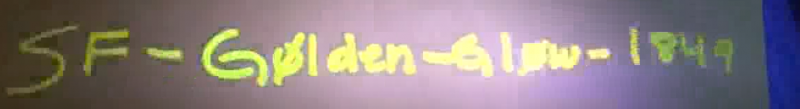

1、用HxD打开,在结尾处发现base64,发现是RAR,(ps:转为hex的时候,要把02的空格改为00,不知道哪里出问题了-.-),save后rar却加密了,用pr打开mp4,准备逐帧查看,02:14,04:27,08:05,10:02处发现QR code

iwantplayctf。

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

1、QR code2个角用win自带的3D画图工具补全

2、base32 decode

1、补全gif文件头GIF89A(47 49 46 38 39 61)

2、base64 decode

1、同样是补全gif头

1、用HxD打开后,发现是png,假的QR code,结果flag在HxD最后

1、foremost分离xls,扒拉了几下文件,在某个文件中有flag.txt

1、foremost分离jpg,doc里放了QR code

1、ook deocde

1、HxD打开,搜索keyword:ctf

1、这个png在windows下可以打开,但在linux下打不开,猜测图片宽高被改了

crc32校验用了之前能用的脚本运行不出结果

然后先试改宽,图片变了

改高图片基本不变,就不断改高的值

1、题目名称,哈哈哈,keyboard cipher

1、题目名称很明显,caesar decode

1、Morse decode,不知道最后一个b为什么不用

1、一大串的16进制,先2个一组分开,脚本:

2、再用脚本转ascii,一堆乱码,然后ascii的范围在0~127,这些16进制全都超过了127

都减去128(0x80),转ascii,小脚本:

1、都有DNS、TCP、TLS、ICMP流

在ICMP流有html,过滤ICMP

base64 decode

1、拖入au,放大wave forms后,短波为0,长波为0,整理后:

0 0111010010101010011000100 0111010010101010011000100

中间 地址位的20个bit:01110100101010100110

参考链接:https://www.freebuf.com/articles/wireless/191534.html

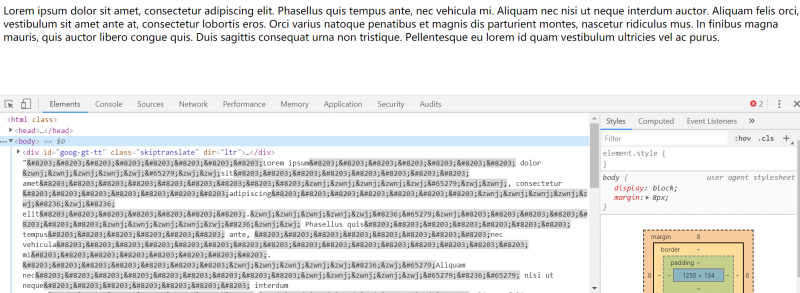

1、在html中看到:

base32 decode,得 fake flag:suctf{hAHaha_Fak3_F1ag}

2、png拉到stegsolve,发现

base64解完是乱码,TripleDES decode(fake flag as key)

1、jpg属性备注发现加密的社会主义核心价值观

题目的hint:outguess加密隐写

1、base64隐写

pwd.txt

aaencode解密得到:

补充:hh.jpg是steghide隐写,(key为之前的aaencode解密)

得到:

des解密,得到:

1、设置显示隐藏文字+doc属性,base64-decode,解出一堆字母

2、词频分析,用脚本。

题目描述:

1、zip伪加密、word隐写、明文攻击

png图片,用stegsolve工具或zsteg都可

1、盲水印

1、在字母I左上角有黑白相间块,黑为1,白为0

得到:

bin转hex,再转ascii。

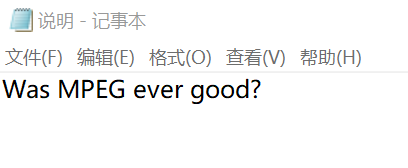

1、根据mpeg文件头:000001BA,提取出bin文件中的mpeg

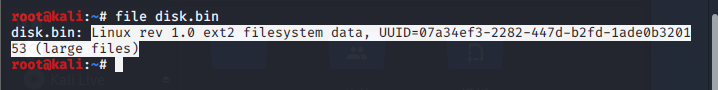

2、利用file disk.bin查看文件类型

disk.bin是一个ext2的文件系统

挂载disk.bin文件系统

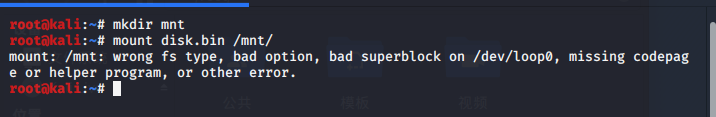

报错如下:

就是文件系统中的超级块被损坏,

提取文件系统中的8193块的备份超级块(超级块占用1K的空间)

- if=infile

- of=outfile

- bs=bytes:同时设置读入/输出的块大小为bytes个字节

- skip= blocks :从输入文件开头跳过blocks个块后再开始复制

- count:只拷贝输入的blocks块。)

将备份超级块放入损坏的超级块:

- conv=notrunc:不截短输出文件

- seek=blocks:从输出文件开头跳过blocks个块后再开始复制。

利用binwalk命令分离disk.bin。

1、

(这个在py3可以)

2、找来网上的脚本运行:

http://www.practicalcryptography.com/cryptanalysis/text-characterisation/quadgrams/

http://www.practicalcryptography.com/cryptanalysis/stochastic-searching/cryptanalysis-autokey-cipher/

解题参考链接:https://ctf-wiki.github.io/ctf-wiki/crypto/classical/polyalphabetic-zh/#_13

题目描述:

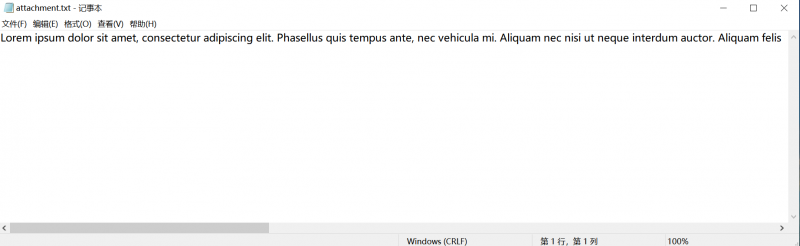

1、base64解码,得到:

2、栅栏密码加密(http://www.atoolbox.net/Tool.php?Id=777)

3、凯撒解密。

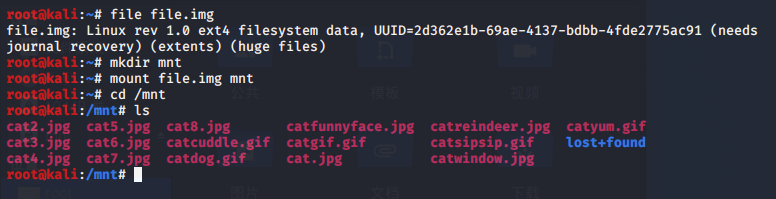

1、挂载img镜像文件

2、打开mnt是几张jpg和gif的猫图,然而没东西了。

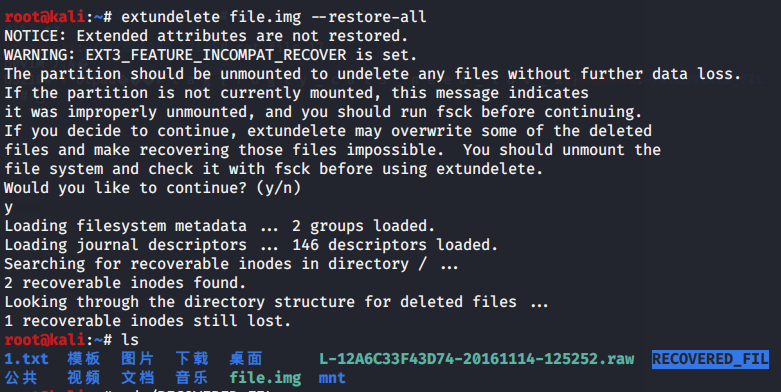

3、这个是ext4文件系统,在linux下,使用extundelete命令恢复被删除的目录或文件:

最后卸载挂载的文件

1、用Audacity打开wav,看频谱图。

题目描述:

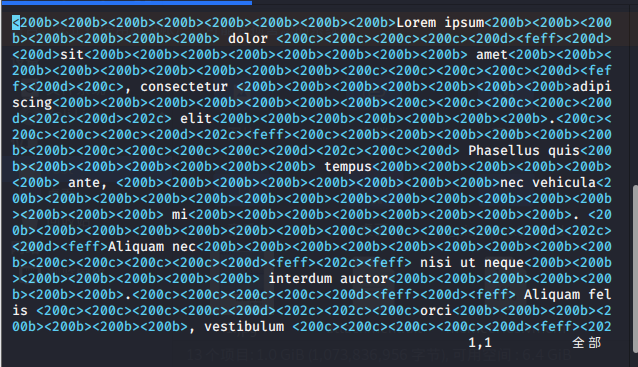

1、

看了wp知道是,然后题目也有hint。

用在线工具:https://330k.github.io/misc_tools/unicode_steganography.html

参考wp:

https://www.tdpain.net/progpilot/nc2020/zero/

https://razvioverflow.github.io/ctfwriteups/UTCTF2020/

1、jpeg打不开,用HxD搜索关键字flag。

或者用strings或cat命令都可。